Also ging er hin und kaufte eine für Storage Spaces zertifiziertes Enclosure mit zertifizierten Disken, zertifizierte Controller und stopfte sie in zwei zertifizierte Server die ein Hyper-V Cluster werden sollten.

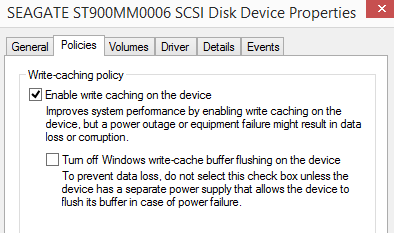

Er erzeugte einen Pool und eine virtual disk (=Storage Space) vom Typ Parity mit Journaldisken auf SSDs und Write Caches auf allen Ecken und Enden enabled damit das ganze auch schnell ist – und hängte das darauf basierende Volume als CSV in den Cluster ein.

Soweit so gut, alles funktioniert, Failover pfeift, alles fein. Dann schaute er mal mit Get-ClusterSharedVolumeState nach ob auch wirklich alle Knoten direct auf die Platten zugreifen – was sie natürlich nicht taten:

StateInfo : BlockRedirected

VolumeFriendlyName : Volume1

FileSystemRedirectedIOReason : NotFileSystemRedirected

BlockRedirectedIOReason : StorageSpaceNotAttached

Herrn Google befragt und dieses gefunden (hier):

StorageSpaceNotAttached – Space is not attached on this node. Many Storage Spaces on disk formats are not trivial, and cannot be accessed for read/write by multiple nodes at the same time. Cluster enforces that a Space is accessible by only one cluster node at a time. Space is detached on all other nodes and it is attached only on the node where corresponding Physical Disk Resource is online. The only type of Space that can be attached on multiple nodes and is a Simple Space, which does not have write-back cache.

D.h. in Wahrheit kann man keine Storage Space Konfiguration als CSV verwenden weil das weder sicher noch schnell wäre, insgesamt also ein total sinnloses Feature.